「2013/08/29」に発覚した『第三者による、ロリポップ(Wordpress利用者)への大規模なサイト改ざん事例』

ロリポップのユーザーであれば、誰もがご存知でしょう。

当ブログも、事件が起きた2013年8~9月頃は、普通にロリポップを利用していました(当ブログは、運良く被害に遭わなかったですが)

被害状況を、ザッとまとめると

- 【被害を受けたユーザー】 : WordPress を利用している一部のユーザー

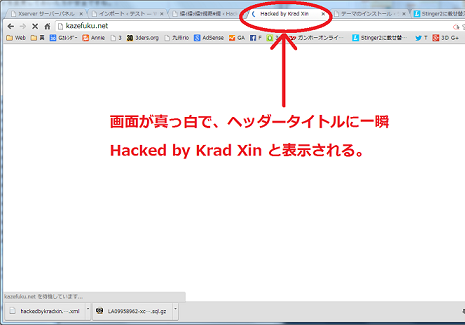

- 【サイト改ざんの内容】 : サイトタイトルに「Hacked by Krad Xin」が含まれ、サイトのキャッチコピーが「BD GREY HAT HACKERS」になっている。また、文字化けもしている

- 【被害件数】 : 8,438件

【被害を受けたサイトの画面1】

【被害を受けたサイトの画面2】

もし、自分のブログが急に「文字化け」し、サイトタイトルが「Hacked by Krad Xin」となってたら、、、想像するだけでゾッとします。

特に、バックアップをとっていなかったり、復旧手順が不明であった場合はパニックになるでしょう。

このような緊急時の時こそ、レンタルサーバー提供会社の価値を評価する事ができます。

要は、緊急事態が発生したら、早期に原因を究明し、的確な対策案を提示する事。かつ、ユーザー(利用者)の混乱を抑え、安心感を高めるような情報共有(報告)を的確におこなう事。

これらが出来れば、「レンタルサーバー提供会社の対応力・サポート力の高さ」が評価できるでしょう。

システムというのは ”必ず脆弱性が存在” します。なので必然的に「緊急事態」が発生する可能性はあります。

ですので、ユーザー(利用者)として重要なのは「緊急時において、質の高い対応力かつサポート力のある」レンタルサーバー提供会社を選定する事です。

今回の記事では、『第三者による、ロリポップ(Wordpress利用者)への大規模なサイト改ざん事例』から、ロリポップの「緊急時の対応力」を評価していきます。

また、評価をする元となる情報は、ロリポップ公式サイトのこちらの情報とします→【第三者によるユーザーサイトの改ざん被害に関するご報告】

上記から、評価を2つの側面「良い点と悪い点」にまとめていきます。

『ロリポップ(Wordpress利用者)への大規模なサイト改ざん事例』から、ロリポップの対応内容が【良かった点】

高評価とするロリポップの対応内容は、大きく6つあります(下記)

- 【事例が発覚してから三日間は、「一日に5~7回の報告」が公式にされている】

これによりユーザーは都度(短いスパンで)状況を把握できるし、”ちゃんと対応しているな” といった安心感にもつながります

- 【各報告内容に、「対応状況の進捗率」が具体的に記されている】

例えば、「全ファルに対してのウィルススキャン:50%」といった具合。

これにより、報告の度に、ユーザーは対策状況の進捗を数値として具体的に確認できます - 【「被害状況」・「原因」・「対策内容」・「対策内容によるユーザーへの影響」が具体的に報告されている】

さらに、進展があった場合は、都度、その情報が具体的に報告されています

- 【対策内容をユーザーに提示して、対策してもらう形式でなく、サーバー管理者の方で強制的に対策を行っている】

これにより、早い段階で対策がされ、被害をおさえる事ができるし、ユーザーからしてもバタバタ焦って混乱せずに済みます。

また、「対策内容」は具体的に表記されているし、「対策による影響」があると思われるユーザーへは、メールでアナウンスされているので、「強制的に対策を行う」事によるデメリットもちゃんと考慮されています。

※強制的に行った対策内容:重要ファイルのパーミッションの変更、データベースのパスワード変更等

- 【被害事例の発覚から、原因特定・対策完了までがスピーディーである】

以下、被害事例の発覚から、原因特定・対策完了までを時系列にまとめています。

・「2013/08/29 02:20」:『大規模なサイト改ざんの被害確認』

・「2013/08/30 19:13」:『原因特定』

「原因内容」:WordPressのプラグインやテーマの脆弱性を侵入経路として、「ロリポップ側のパーミッションの設定不備」を利用された事(次の「2013/08/30 23:02」の報告で、”サーバーの設定を変更し、FollowSymLinksを無効にしました” とあるので、サーバーの設定についても原因の一つだったようです)

・「2013/09/01 21:42」:『対策完了』

「対策内容」:サーバー上にある全てのWordPressで使用しているデータベースのパスワード変更、および該当するデータベースを使用している「CMS(Wordpress等)」の設定ファイルの記述変更。

また、サーバーの設定で「FollowSymLinks」を無効にし、「SymLinksIfOwnerMatch」を有効にするため、ユーザーごとに「.htaccess」内の記述の置換実施(この時点で、ウィルスチェックとWAFの有効は終わってませんが、同じハッキング手順による再被害は防げます)以上。

上記から、「原因特定」まで約1.5日しか経っておらず、「対策完了」までは約3.5日で終わっています。

被害件数が、8千件以上と非常に大規模なのに、「被害事例の発覚」から「対策完了」まで、4日も経たずに終えているのは、非常に早いといえるでしょう。 - 【被害サイトへの復旧手順の公開が早い】

以下、時系列です。

・「2013/08/29 02:20」:『大規模なサイト改ざんの被害確認』

・「2013/08/31」:『復旧手順のページ公開』

復旧手順ページ → 【改ざんされたWordPressサイトの復旧方法について】

以上。

上記から、被害が発覚してから、復旧手順のページ公開まで、たったの「2日」です。

手順内容自体も、非常に分かりやすく解説されています。

以上、6つの点がロリポップ!の緊急対応として、良かった点です。

『ロリポップ(Wordpress利用者)への大規模なサイト改ざん事例』から、ロリポップの対応内容が【悪かった点】

問題点とするロリポップの対応内容は、下記1つになります。

- 【報告されている「原因内容」が二転している】

以下、被害が発覚してからの「報告されている原因内容」を時系列にまとめています。

・「2013/08/29 02:20」:『大規模なサイト改ざんの被害確認』

・「2013/08/29 10:57」:『原因内容1』・・・大規模な攻撃(ブルートフォースアタック)による不正アクセスが原因

・「2013/08/29 22:40」:『原因内容2』・・・WordPressのプラグインやテーマの脆弱性を利用し、不正なファイルがアップロードされ、そのファイルを利用し、「wp-config.php」の設定情報が抜き出された事が原因。

・「2013/08/30 19:13」:『原因内容3』・・・WordPressのプラグインやテーマの脆弱性を侵入経路とし、「ロリポップ!側のパーミッションの設定不備」を利用された事が原因(次の「2013/08/30 23:02」の報告で、”サーバーの設定を変更し、FollowSymLinksを無効にしました”とあるので、サーバーの設定についても原因の一つだったようです)

以上。

上記から、時が経つにつれて原因内容が二転している事がわかります。

これは、ユーザーからしたら「混乱の原因」になりますし、正確な原因特定がされない事により、「不信感」にもつながります。

当時は、同時間帯に「海外からの大量アクセス」も発生していて、かつ過去に、Wordpressテーマに含まれているファイルなどの脆弱性を悪用されるケースも実際に確認していた。というロリポップ側の背景から、上記のような原因内容の推測に至った模様です。

以上、評価(良い点と悪い点)のまとめでした。

まとめ

個人的には、今回の事例に対してのロリポップの対応は、スピーディーに「原因特定」から「対策実施」・「復旧手順の開示」まで進め、かつユーザーに対しての配慮や、不安感をなるべく取り除く試みがされていると感じます。

また原因が二転している事についても、「なぜ二転したのか、、」といった事がちゃんと公式に解説されていますし、ユーザーへの直接的な被害はない(混乱はありましたが)、かつ本当の原因も早期に特定されているので、責任は少ないでしょう。

当ブログは、今後も引き続き「ロリポップ」を利用していこうと思います。

もし、今後レンタルサーバーを利用したいと思っている方は、当ブログでも採用している「ロリポップ」のロリポプランをおすすめします(下記)

また、今回の記事では、「lolipopの緊急時対応」という点でロリポップを評価していますが、

以下の記事では、実際に半年間「ロリポップ」を利用してみて、様々な面から「メリットとデメリット」をまとめましたので、ぜひ参考にしてください。